以假亂真的釣魚郵件

收到了奇怪的EMAIL,內容看起來不確定是什麼?有遇到這樣的狀況,建議不要點選信件內任何的連結,若您的企業信箱是與主機商租用,收到內容不確定是什麼的信件時,建議諮詢資訊管理人員或是資訊服務商,有些釣魚郵件,是拿真實通知郵件來改造,甚至還帶有提防詐騙的宣導連結,整封郵件的超連結幾乎都指向真正的網站;只有一個關鍵的超連結,會被導向真正的釣魚網站!這對於受害者或掃描機制而言,都有一定的欺騙效果。

什麼是網路釣魚攻擊?

網路釣魚郵件是指駭客試圖冒充成您已經認識的人或是您的合作夥伴,藉此取得您的信任以竊取您的個資。舉例來說,很常見的是,域名所有權人收到聲稱來自其域名註冊商的釣魚信件,這是由於駭客仿冒與您的域名註冊商一樣的商標與郵件格式來取得您信任,但是釣魚信中的連結並不是連到您的帳號,而是連到一個完全不同的頁面,只是看起來與您的註冊商十分雷同而已。

如何判斷是否為網路釣魚或詐騙郵件?

面對陌生郵件,我們自然會提高警覺,但如果寄件者是熟識的人或系統通知信,多數人就會直接選擇信任內文而落入駭客的圈套中,因此在收發信件時,一定要特別留意以下資訊:

寄件者:確認寄件者名稱及電子郵件地址是否正確,特別是網域名稱需多加核對審視。

主旨與內容:是否出現奇怪的文法用字或亂碼,文末的簽名檔也是檢視重點之一。若提及金錢或其他恐嚇威脅資訊,更須提高警覺。附件與連結,未經確認,請勿下載附件或點擊網址

MX mail 系統預先防護設定:

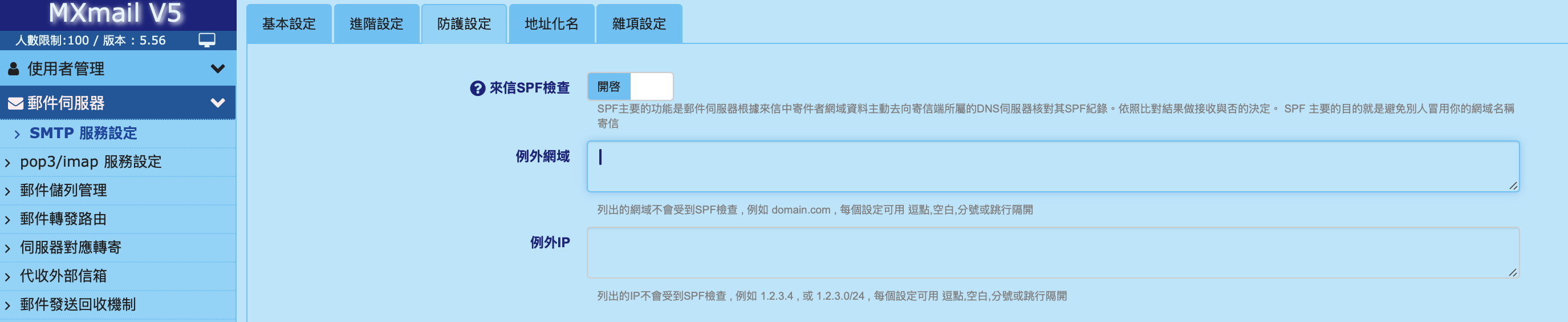

- 驗證對方來源是否在宣告的SPF來源範圍

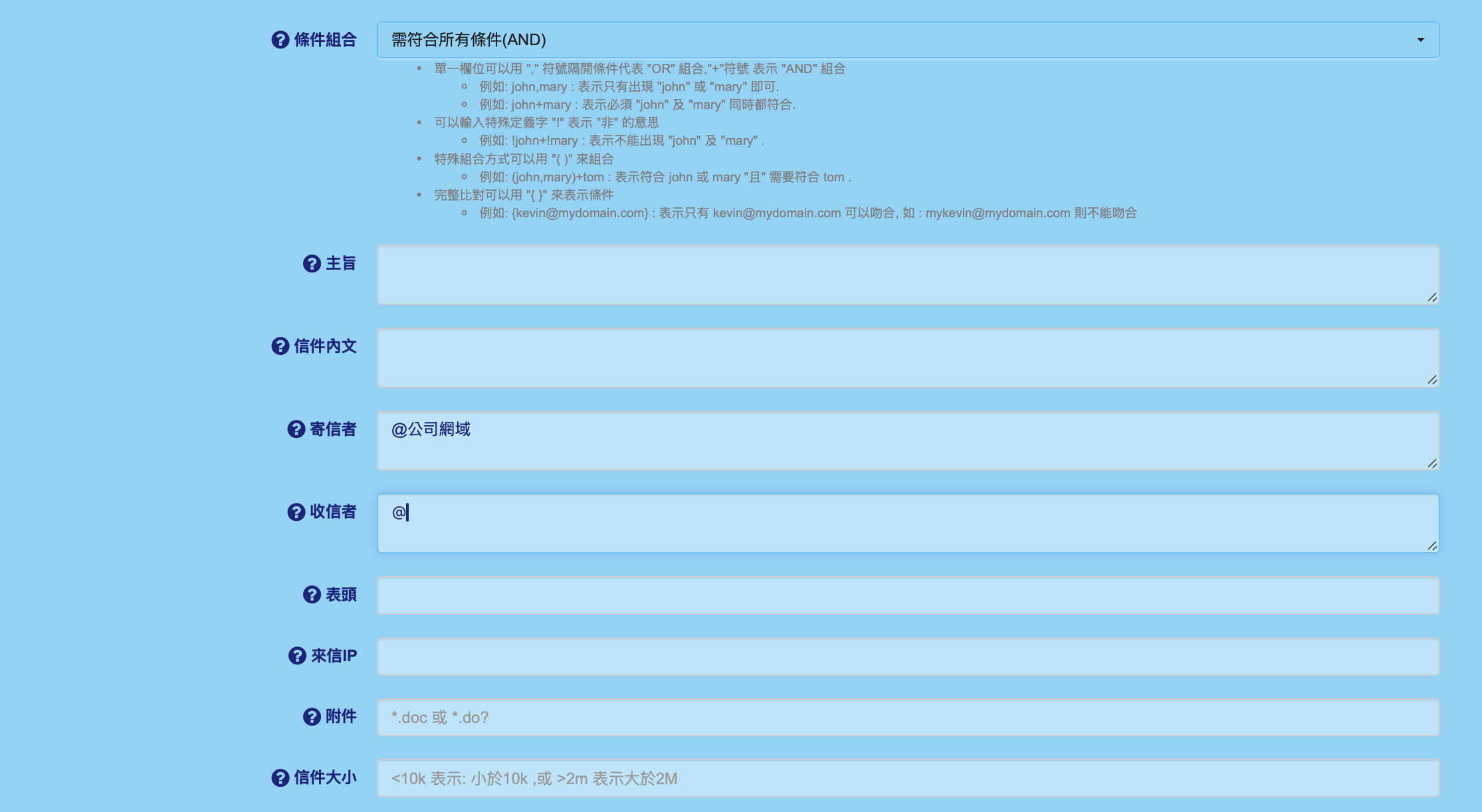

- 設定條件過濾針對偽冒企業網域信件過濾

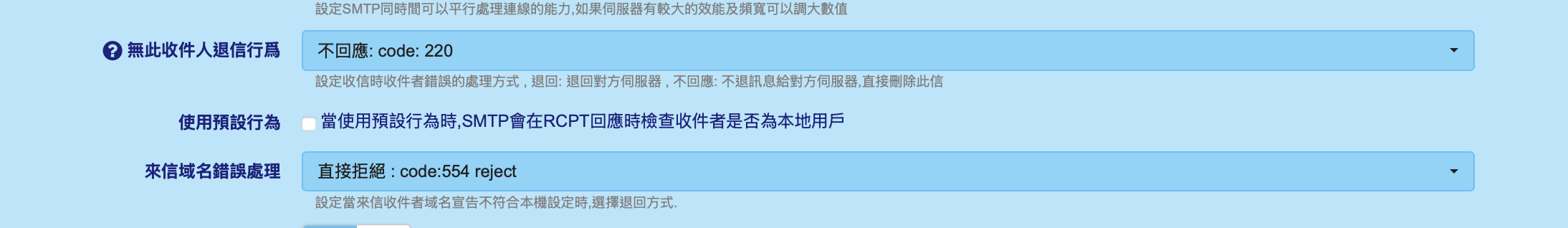

- 針對偵測企業帳號不予回應

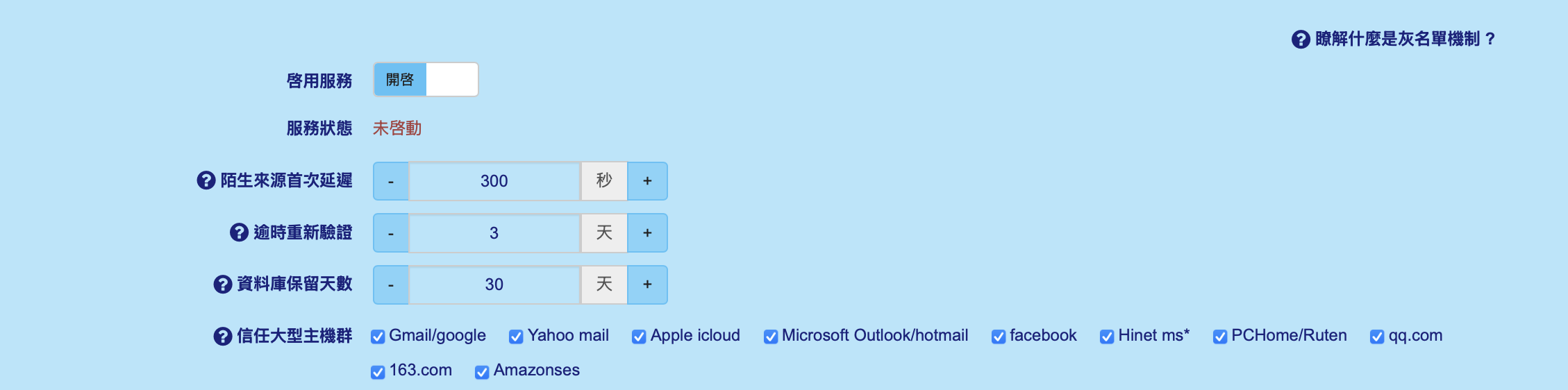

- 灰名單驗證,針對送信來源不斷轉換交握資訊與來源進行防護

電子郵件詐騙如何運作?

究竟偽造電子郵件的具體方式是什麼呢?

一般而言,E-Mail會透過郵件傳輸通訊協定(SMTP)傳送及接收電子郵件,其協定標準欄位包括寄件者、回覆者,但駭客組織可輕易在這兩個欄位變更資訊內容。

列出幾種常見的電子郵件詐騙手法:

偽造寄件地址:

最常見的詐騙攻擊會使用來自不同網域的寄件者,如正確的寄件者為

篡改回覆地址:

除了在寄件者欄位動手腳之外,駭客也會利用真實的寄件人讓收件者放下戒心,再變更回覆地址(Reply-To)的網域,如寄件人為

寄件者詐騙:

通常與金錢相關的指令或匯款資訊內容,駭客會偽造寄件人傳送釣魚信件,卻沒有提供回覆地址,使該電子郵件無法進行雙向溝通,一不小心就可能讓企業損失鉅款。詐騙Mail欺騙、誘導不知情的收件者進行不安全的操作,後果可能會是導致感染惡意病毒、盜刷款項,甚至洩漏機密資料給駭客,是「社交工程攻擊」中最常見的攻擊方式之一,往往讓企業損失慘重。

偽造系統通知信:

假借通知密碼變更或誘導點擊惡意連結,騙取帳號密碼資訊。

貿易往來詐騙信:

利用詢價、請款等商業行為,誘導受害者開啟夾帶病毒、惡意連結的檔案或圖檔。

情境勒索恐嚇信:

將機密資訊顯示在電子郵件中,藉此引發收件者恐慌,要求支付贖金。

中獎通知信:

寄送假的中獎通知信,收件者為了領取獎項將會提供更多個人資訊,導致個資外洩。

典型病毒信:

信件夾帶病毒檔案,開啟時就會將病毒下載至電腦。

QR Code釣魚信:

電子郵件中夾帶含有惡意連結的QR Code,無法被資安防護機制直接辨識或偵測。

轉址釣魚信:

透過轉址、變動域名等手法,讓郵件中夾帶的惡意連結順利躲避資安防護機制的偵測。

檔案系統釣魚信:

有別於傳統的集中式檔案管理,星際檔案系統(IPFS,InterPlanetary File System)是屬於分散式的檔案系統,當檔案上傳到IPFS時,將會有數個以上的網路節點接收。駭客利用IPFS的功能特性,讓其發布的惡意軟體、偽造的資訊更加難以偵測、追蹤,並且無法輕易刪除,利於持續性地發動攻擊。

『針對性』的詐騙信件

騙取信箱帳號&密碼以寄發更多廣告/詐騙信件

取得個人資訊以進一步進行金錢詐騙,例如中獎通知、投資獲利機會等

利用惡意程式達到控制電腦的目的

恐嚇收信者已盜取其帳號並駭入電腦,以勒索收件者,並要求支付彼特幣

偽造成系統升級、帳號/信箱停用、容量擴充等通知信件,假造信件會附上該系統logo,以騙取信任

詐騙信中提供的網址連結,也會導向URL類似或網頁仿真的網頁

亂槍打鳥型』的詐騙信件

利用好康資訊誘使收信者點選連結或開啟附件,例如中獎通知或投資獲利機會

各種通知信件,例如快遞、送貨、銀行通知等,通常會騙取開啟信件附件

宣稱已取得密碼及駭入電腦,威脅將公開不堪的網站瀏覽記錄,並勒索高額比特幣

點選詐騙信件中的網址連結連到網頁後輸入帳號密碼

點選詐騙信件中的網址連結連到內藏惡意程式的網頁

點開詐騙信件中內含惡意程式,或利用軟體漏洞的附件檔案,例如MS Office、Adobe版本漏洞

透過附件內容騙取使用者回覆個人資訊,例如中獎通知

解決方案:社交工程演練

社交工程介紹:

社交工程簡單來說就是利用人性的弱點進行欺騙,是一種資訊安全攻擊方法,其利用人性 缺乏警覺性或好奇心的弱點,誘使人點擊其設計的陷阱

資安事件統計中,企業受到駭客集團鎖定時,95%以上會以 社交工程攻擊做為攻擊的進入點。常見的手法為: 惡意網站:例如提供授權付費的軟體可免費下載,誘使需求者透過搜尋引擎曝光,讓需求者在第一連線至該網站時,即可能被植入惡意程式。惡意電子郵件:攻擊者會客制很貼近您的生活或企業的動態內容,在郵件內容中附件或連結導至惡意伺服器端

社交工程的進行:

客戶端收件伺服器主機,基本上有兩種,一是自建郵件系統,二是託管服務於雲端

社交工程主要是偽冒信件進入進行測試,故受測端郵件主機要設定開放 relay 接受測試發信端主機來源信件。如果是自行建立的郵件主機有相關管理權限可以進行設定。

託管主機,則需要視託管主機提供多少相關權限與設定,但通常託管的主機並未開放相關設定,需要確認相關權限設定才能順利進行相關演練。

如果已經不小心向網路釣魚攻擊提供我的個資該怎麼辦?

大型企業也會出烏龍,就連大型企業如 Amazon 都有可能犯下這種錯誤,那是不是我們這種中小型企業也有可能會犯下這種失誤。這一點非常值得我們深思。

人為失誤的風險:不論您的企業的規模或是您在企業裡的地位是何,每個人都可能在不經意之間釋放敏感資訊,因為人類是容易出錯的。這些錯誤可能包括不慎將機密資訊發送給錯誤的收件人,或者在一個瞬間的疏忽下點擊了不應該點擊的連結。這些細小的失誤可能對您和您所屬的組織帶來巨大的風險。

資訊安全的重要性:們需要更多的強調和投資在資訊安全上,無論您是企業領袖、IT 專業人員還是一名普通員工。即便 Amazon 這次的誤發事件是一個極端例子,但這種事情發生得比我們想像的更頻繁。無論是人為失誤還是內部漏洞,電子郵件資料外洩對企業的聲譽和客戶信任構成嚴重風險。當敏感資訊如信用卡號碼、身分證號碼、生日等泄漏時,後果可能不堪設想。

面臨網路釣魚攻擊最好的反應就是「不回應」,請千萬不要點擊釣魚郵件中的連結,因為就算您點擊連結後沒有提供任何個資,您仍舊等同於向攻擊您的駭客發出訊息,表示您的電子信箱位址是有效且活躍的。如果您已經確定收到一封釣魚信件,請直接刪除該郵件並不予理會,您 不需要 採取任何進一步的行動,也 不需要 轉寄該釣魚郵件給我們客服帳號。

如果您按照釣魚信件中的連結指示,使用您的 Gandi 使用者名稱與密碼登入該頁面,您應該 立即變更密碼,並建議您啟用二次驗證登入。

網路資訊安全專家總是建議大家在不同網站使用不同的密碼,因為駭客通常也會試圖在其他網站上冒用相同的電子信箱位址與密碼,因此,如果您在其他網站上使用相同的密碼,請您也務必變更密碼。

若是開頭的稱謂往往會是很模糊的泛稱,例如:親愛的用戶、尊敬的使用者等等,這時就要提高警覺。再者,內文若包含了奇怪的文法、非本國慣用詞彙等,也顯示這封郵件很可能來自於境外駭客。

另外,也別下載未確認來源的附件,因為檔案內很可能藏有惡意軟體。像是最近捲土重來的 Emotet 便是採用這種攻擊模式,一旦使用者下載並開啟檔案,電腦就會受到感染

連結:一般而言,當我們將滑鼠游標移到任何超連結上,於頁面左下角都會顯示出預覽網址,我們便可以從這個預覽網址中,觀察該連結導向的網頁是否屬於可疑頁面。